DDoS-атаки з DNS-посиленням: як це працює і як їх зупинити?

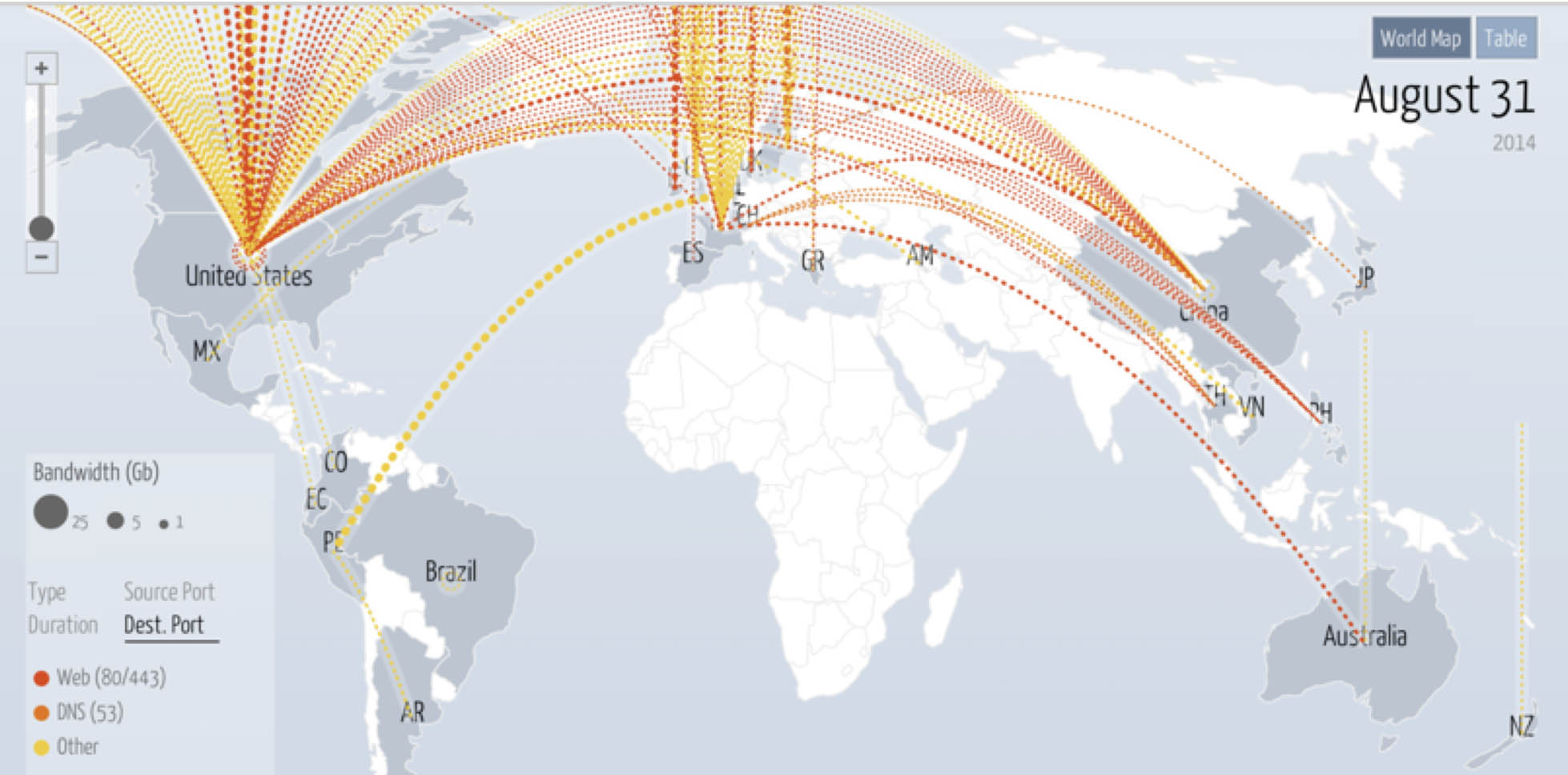

DDoS-атаки з DNS-посиленням (або Ампліфікація DDoS-атаки за допомогою DNS) - це один з популярних способів, який використовується зловмисниками для збільшення пропускноїздатностісвоїх атак, які вони можуть націлити на потенційні жертви. Сам спосіб не є чимось новим - перші згадки про подібні атаки датуються ще серединою 2000-х років. Але з тих пір мало що змінилося, окрім, мабуть, кількості і потужності таких атак (адже якщо працює, навіщо щось міняти?). І основна причина все та ж: сотні тисяч неправильно сконфігурованих DNS-серверів у Всесвітній Мережі, які беруть і відповідають на будь-який запит від будь-якого користувача в Інтернеті.

DDoS-атаки з посиленням

Уявіть собі, що ви зловмисник і керуєте ботнетом, здатним відправляти, припустимо для прикладу, 100 Мбіт/с трафіку. Хоча цього може бути достатньо, щоб на час паралізувати роботу деяких сайтів, це досить незначний обсяг трафіку в світі DDoS. Щоб збільшити обсяг вашої атаки, ви можете спробувати додати в свій ботнет більше скомпрометованих пристроїв. Це досить складне завдання, що вимагає значних витрат часу і ресурсів. Але є й альтернативний варіант - ви можете знайти спосіб перетворити свої 100 Мбіт/с у щось набагато більше. І допоможуть вам у цьому неуважність і відверті помилки, допущені системними адміністраторами цілком легальних ресурсів.

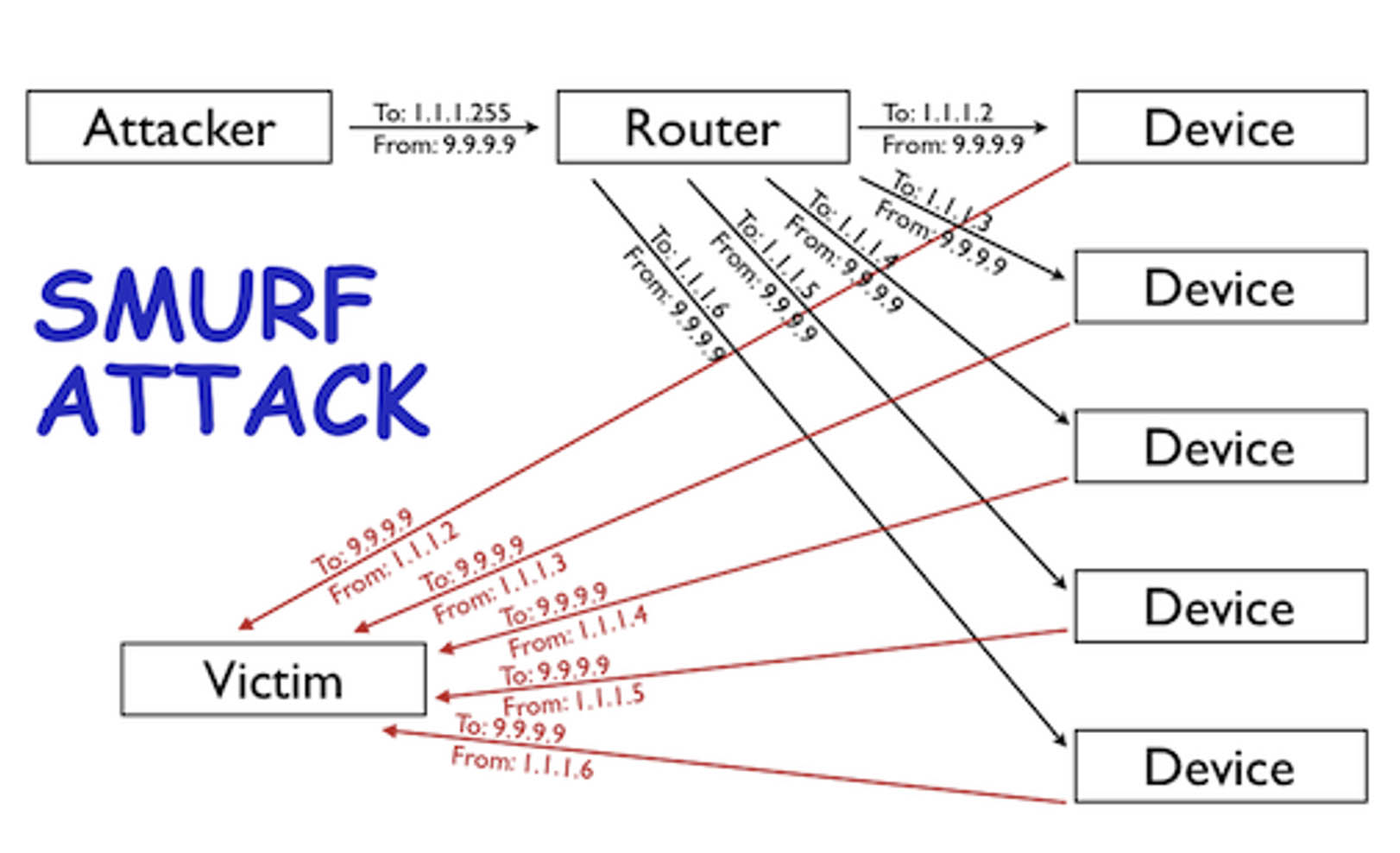

Первісна атака посилення була відома як SMURF атака, яка включала в себе відправку зловмисником ICMP-запитів (іншими словами, ping-запитів) на мережевуширокомовну адресумаршрутизатора (тобто, формату XXX255), налаштованого для ретрансляції цього ICMP-запиту на всі пристрої , що знаходяться за цим маршрутизатором.

Зловмисник підміняє джерело ICMP-запиту на IP-адресу передбачуваної жертви. Оскільки ICMP не включає квитуваннявстановлення зв'язку, у пристрої призначення немає способу перевірити, чи є вихіднаIP-адреса легітимною. Маршрутизатор отримує запит і передає його усім пристроям що знаходяться за ним. Потім всі ці пристрої починають відповідати на цей ping-запит. Зловмисник може посилити атаку в рази, в залежності від того, скільки пристроїв знаходиться за маршрутизатором (тобто, якщо за маршрутизатором розташовано 5 пристроїв, то зловмисник може посилити атаку в 5х раз, якщо 100 пристроїв, то в 100х раз, як це показано на малюнку 1).

(Малюнок 1. Діаграма, що ілюструє загальний принцип здійснення зловмисниками атаки посилення.)

На даний момент SMURF-атаки залишилися в минулому. Здебільшого мережеві оператори налаштували свої маршрутизатори так, щоб не ретранслювати запити ICMP, відправлені на широкомовну адресу мережі, і подібний метод став малоефективний. Однак, навіть коли цей вектор атаки посилення закрився, інші залишаються широко відкритими, причому вже протягом дуже довгого періоду часу.

Ампліфікація DDoS-атаки за допомогою DNS

З точки зору зловмисника, існує два критерії для гарного вектора атаки з посиленням:

- Запит може бути встановлений з підробленною IP-адресою джерела (наприклад, через такий протокол, як ICMP або UDP, який не вимагає квитування встановлення зв'язку).

- Відповідь на запит має бути значно більше, ніж сам запит.

DNS - це основна і повсюдна Інтернет-платформа, яка практично ідеально відповідає цим критеріям і, відповідно, стала одним з найбільших джерел ампліфікації DDoS-атак.

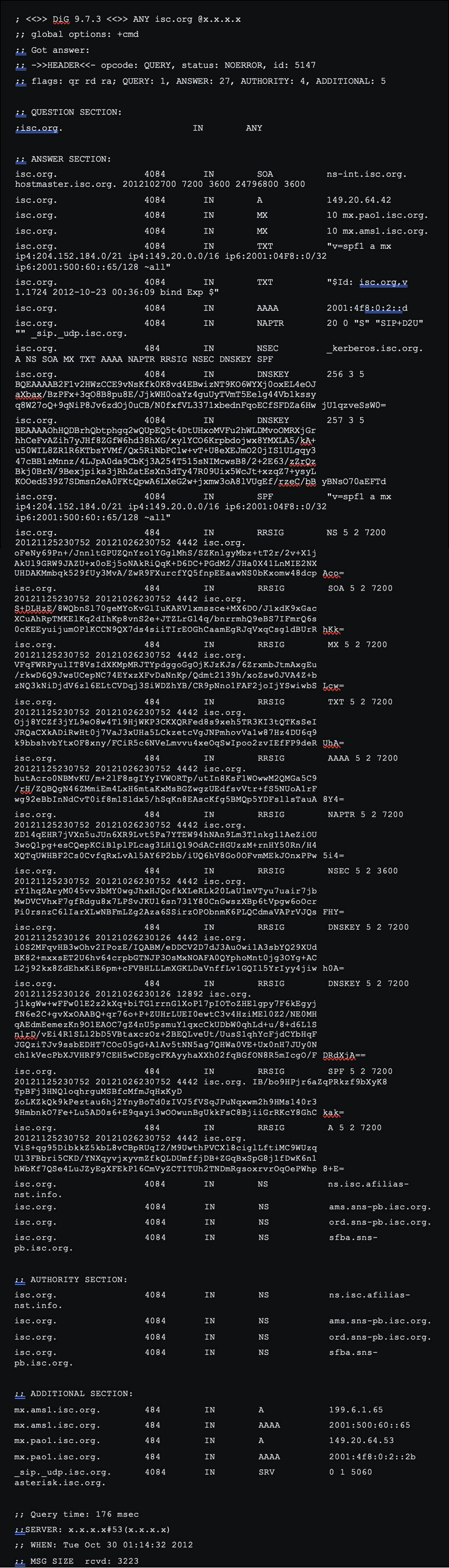

Запити DNS зазвичай передаються через протокол UDP, а це означає, що, як і запити ICMP, використовувані в атаці SMURF, ці запити відправляються і забуваються. В результаті атрибут їх джерела може бути підроблений, а одержувач, перш ніж відповісти на запит, не має ніякої можливості визначити його достовірність. До того ж, DNS також може генерувати набагато більшу відповідь, ніж сам запит. Наприклад, можна відправити подібний дуже «крихітний» запит (приклад такого запиту показаний на малюнку 2, де «X.X.X.Х» - це IP-адреса відкритого перетворювача DNS) і отримати наступну «гігантську» відповідь (приклад такої відповіді показаний на малюнку 3).

Малюнок 2. Приклад «крихітного» запиту, використовуваного зловмисниками для здійснення посилення DDoS-атаки за допомогою DNS

Малюнок 3. Приклад «гігантської» відповіді, відправку якої на IP-адресу передбачуваної жертви можуть домогтися зловмисники при реалізації DDoS-атаки з DNS-посиленням.

У наведеному вище прикладі 64-байтовий запит перетворюється в 3223-байтову відповідь. Таким чином, зловмисник може добитися більш ніж 50-кратного посилення будь-якого трафіку, який він може направити до відкритого перетворювача DNS. Іншими словами, для кіберзлочинця, керуючого ботнетом розміром всього в декілька сотень Мбіт/с трафіку, не складе особливих труднощів сформувати і здійснити DDoS-атаку в кілька десятків Гбіт/c. Зверніть увагу, як за іронією долі збільшилася ефективність DDoS-атаки з DNS-посиленням через збільшення розміру відповіді, викликаної включенням в нього величезних ключів DNSSEC - протоколу, розробленого для підвищення безпеки DNS-систем.

Відкриті перетворювачі DNS: прокляття Інтернету

Ключовий термін, який використовувався вже кілька разів в цій статті - «відкритий перетворювач DNS». Кращою практикою, якщо ваша компанія використовує рекурсивний перетворювач DNS, буде переконатися, що він відповідає тільки на запити авторизованих клієнтів. Іншими словами, якщо ви використовуєте рекурсивний DNS-сервер для своєї компанії, і IP-простір вашої компанії становить, наприклад, «5.5.5.0/24» (тобто, діапазон IP-адрес «5.5.5.0 - 5.5.5.255»), то ваш DNS-сервер повинен відповідати тільки на запити з цього діапазону IP-адрес. І, наприклад, якщо запит надходить з IP-адреси «9.9.9.9», то ваш DNS-сервер не повинен відповідати зовсім.

Проблема в тому, що багато людей, які використовують перетворювачі DNS, залишають їх відкритими, і такі DNS-сервера готові відповідати на будь-яку IP-адресу, яка їх запрошує. Це відома проблема, якої вже майже два десятки років. Але основне, що змінилося за цей час, так це те, що багато які ботнети активно «прошурхотіли» IP-простір Інтернету, щоб виявити доступні відкриті перетворювачі DNS. І після подібного удосконалення такі ботнети стали серйозною зброєю в руках своїх власників-зловмисників, надаючи їм можливості для проведення дуже потужних і тривалих DDoS-атак з DNS-посиленням.

Таким чином, якщо ваша компанія використовує відкритий рекурсивний перетворювач DNS, вам слід його якомога швидше закрити. Залишити його відкритим автоматично означатиме, що ви продовжите надавати пасивну допомогу в численних DDoS-атаках. Так, якщо ви використовуєте найбільш поширену відкриту реалізацію DNS-сервера BIND, то ви можете внести в свій файл конфігурації одне або декілька з нижче запропонованих змін, щоб обмежити можливості кіберзлочинців, які зловживають вашою мережею:

- Відключити рекурсию для параметрів служби DNS ( «recursion no»).

- Дозволити DNS-запити для DNS-повідомлень з адресами джерела в мережевому блоці IP-простору тільки вашої власної корпоративної мережі.

- Налаштування параметрів «allow-query-cache» також можна використовувати для обмеження IP-адрес, дозволених для отримання відповідей з кеша DNS-сервера.

Взято з сайту https://networkguru.ru/

========================================================================

DDoS-атаки с DNS-усилением (или Амплификация DDoS-атаки с помощью DNS) — это один из популярных способов, используемый злоумышленниками для увеличения пропускную способности своих атак, которые они могут нацелить на потенциальные жертвы. Сам способ не является чем-то новым — первые упоминания о подобных атаках датируются еще серединой 2000-х годов. Но с тех пор мало что изменилось, кроме, пожалуй, количества и мощности таких атак (ведь если работает, зачем что-то менять?). И основная причина все та же: сотни тысяч неправильно сконфигурированных DNS-серверов во Всемирной Сети, принимающие и отвечающие на любой запрос от любого пользователя в Интернете.

DDoS-атаки с усилением

Представьте себе, что вы злоумышленник и управляете ботнетом, способным отправлять, предположим для примера, 100 Мбит/с трафика. Хотя этого может быть достаточно, чтобы на время парализовать работу некоторых сайтов, это довольно незначительный объем трафика в мире DDoS. Чтобы увеличить объем вашей атаки, вы можете попробовать добавить в свой ботнет больше скомпрометированных устройств. Это довольно сложная задача, требующая значительных затрат времени и ресурсов. Но есть и альтернативный вариант — вы можете найти способ превратить свои 100 Мбит/с во что-то гораздо большее. И помогут вам в этом невнимательность и откровенные ошибки, допущенные системными администраторами вполне легальных ресурсов.

Первоначальная атака усиления была известна как SMURF атака, которая включала в себя отправку злоумышленником ICMP-запросов (другими словами, ping-запросов) на сетевой широковещательный адрес маршрутизатора (то есть, формата X.X.X.255), настроенного для ретрансляции этого ICMP-запроса на все устройства, находящихся за этим маршрутизатором.

Злоумышленник подменяет источник ICMP-запроса на IP-адрес предполагаемой жертвы. Поскольку ICMP не включает квитирование установления связи, у устройства назначения нет способа проверить, является ли исходный IP-адрес легитимным. Маршрутизатор получает запрос и передает его всем находящимся за ним устройствам. Затем все эти устройства начинают отвечать на этот ping-запрос. Злоумышленник может усилить атаку в разы, в зависимости от того, сколько устройств находится за маршрутизатором (то есть, если за маршрутизатором расположено 5 устройств, то злоумышленник может усилить атаку в 5х раз, если 100 устройств, то в 100х раз, как это показано на рисунке 1).

На данный момент SMURF-атаки остались в прошлом. В большинстве своем сетевые операторы настроили свои маршрутизаторы так, чтобы не ретранслировать запросы ICMP, отправленные на широковещательный адрес сети, и подобный метод стал малоэффективен. Однако, даже когда этот вектор атаки усиления закрылся, другие остаются широко открытыми, причем уже на протяжении очень долгого периода времени.

Амплификация DDoS-атаки с помощью DNS

С точки зрения злоумышленника, существует два критерия для хорошего вектора атаки с усилением:

- Запрос может быть установлен с поддельным IP-адресом источника (например, через такой протокол, как ICMP или UDP, который не требует квитирования установления связи).

- Ответ на запрос должен быть значительно больше, чем сам запрос.

DNS — это основополагающая и повсеместная Интернет-платформа, которая практически идеально соответствует этим критериям и, соответственно, стала одним из крупнейших источников амплификации DDoS-атак.

Запросы DNS обычно передаются через протокол UDP, а это означает, что, как и запросы ICMP, используемые в атаке SMURF, эти запросы отправляются и забываются. В результате атрибут их источника может быть подделан, а получатель, прежде чем ответить на запрос, не имеет никакой возможности определить его достоверность. К тому же, DNS также может генерировать гораздо больший ответ, чем сам запрос. Например, можно отправить подобный очень «крошечный» запрос (пример такого запроса показан на рисунке 2, где «X.X.X.Х» — это IP-адрес открытого преобразователя DNS) и получить следующий «гигантский» ответ (пример такого ответа показан на рисунке 3). Там четко видно как 64-байтовый запрос превращается в 3223-байтовый ответ. Таким образом, злоумышленник может добиться более чем 50-кратного усиления любого трафика, который он может направить к открытому преобразователю DNS. Другими словами, для киберпреступника, управляющего ботнетом размером всего в несколько сотен Мбит/с трафика, не составит особого труда сформировать и осуществить DDoS-атаку в несколько десятков Гбит/c. Обратите внимание, как по иронии судьбы увеличилась эффективность DDoS-атаки с DNS-усилением из-за увеличения размера ответа, вызванного включением в него огромных ключей DNSSEC — протокола, разработанного для повышения безопасности DNS-систем.

Открытые преобразователи DNS: проклятие Интернета

Ключевой термин, используемый уже несколько раз в этой статье — «открытый преобразователь DNS». Лучшей практикой, если ваша компания использует рекурсивный преобразователь DNS, будет убедиться, что он отвечает только на запросы авторизованных клиентов. Другими словами, если вы используете рекурсивный DNS-сервер для своей компании, и IP-пространство вашей компании составляет, например, «5.5.5.0/24» (то есть, диапазон IP-адресов «5.5.5.0 - 5.5.5.255»), то ваш DNS-сервер должен отвечать только на запросы из этого диапазона IP-адресов. И, например, если запрос поступает из IP-адреса «9.9.9.9», то ваш DNS-сервер не должен отвечать вовсе.

Проблема в том, что многие люди, использующие преобразователи DNS, оставляют их открытыми, и такие DNS-сервера готовы отвечать на любой IP-адрес, который их запрашивает. Это известная проблема, которой уже почти два десятка лет. Но основное, что изменилось за это время, так это то, что многие ботнеты активно «прошуршали» IP-пространство Интернета, чтобы обнаружить доступные открытые преобразователи DNS. И после подобного усовершенствования такие ботнеты стали серьезным оружием в руках своих владельцев-злоумышленников, предоставляя им возможности для проведения очень мощных и продолжительных DDoS-атак с DNS-усилением.

Таким образом, если ваша компания использует открытый рекурсивный преобразователь DNS, вам следует его как можно скорее закрыть. Оставить его открытым автоматически будет означать, что вы продолжите оказывать пассивную помощь в многочисленных DDoS-атаках. Так, если вы используете наиболее распространенную открытую реализацию DNS-сервера BIND, то вы можете внести в свой файл конфигурации одно или несколько из ниже предлагаемых изменений, чтобы ограничить возможности киберпреступников, злоупотребляющих вашей сетью:

- Отключить рекурсию для параметров службы DNS («recursion no»).

- Разрешить DNS-запросы для DNS-сообщений с адресами источника в сетевом блоке IP-пространства только вашей собственной корпоративной сети.

- Настройки параметров «allow-query-cache» также можно использовать для ограничения IP-адресов, разрешенных для получения ответов из кеша DNS-сервера.

Взято с сайта https://networkguru.ru/