Підключення двох провайдерів на MikroTik

Підключення двох провайдерів дозволяє збалансувати навантаження на інтернет канал, тим самим збільшивши загальну пропускну здатність. А також, дозволяє використовувати друге підключення у вигляді резервного каналу, у разі якщо основне підключення буде втрачено, інтернет підключення залишиться.

Налаштування даного функціоналу досі викликає багато питань, що в свою чергу веде до десятків прикладів реалізації. У даній статті буде розглянуто один зі способів конфігурації обладнання рекомендований фахівцями компанії MikroTik. Перед тим як приступати до настроювань, хочу звернути увагу на те, що настройка буде проводитися на пристрої без базовій конфігурації. Параметри мережі будуть наступні:

- WAN1 IP Address 10.10.10.2/24 Gateway 10.10.10.1

- WAN2 IP Address 20.20.20.2/24 Gateway 20.20.20.1

- LAN IP Address 192.168.10.1

Зміст:

1. Крок перший. Підготовка інтерфейсів

2. Крок другий. Створення бриджу для локальної мережі

3. Крок третій. Призначаємо IP адреси мережі

4. Крок четвертий. Налаштування DHCP сервера для мережі

5. Крок п'ятий. Створюємо правила для маршрутизації трафіку

6. Крок шостий. Позначаємо вхідний і вихідний трафік

7. Крок сьомий. Створюємо правила NAT для кожного з провайдерів

8. Крок восьмий. Прописуємо шляхи маршрутизації

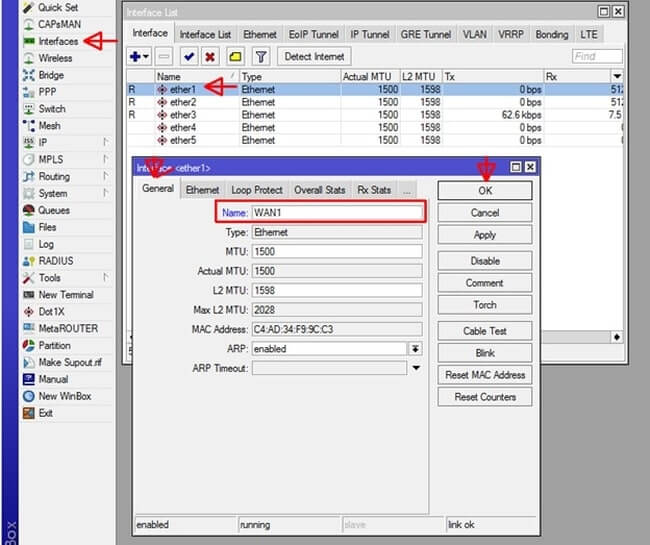

Крок перший. Підготовка інтерфейсів

Головне меню - Interface, обираємо порт, до якого буде під`єднано перший провайдер (у нашому випадку це порт ether1). Заходимо на порт вкладка «General» і даємо ім'я (в нашому випадку WAN1) натискаємо ОК. Ті ж кроки повторюємо для підключення другого провайдера використовуючи порт ether2.

Крок 1.1 - Підготовка інтерфейсів

Крок 1.2 - Підготовка інтерфейсів

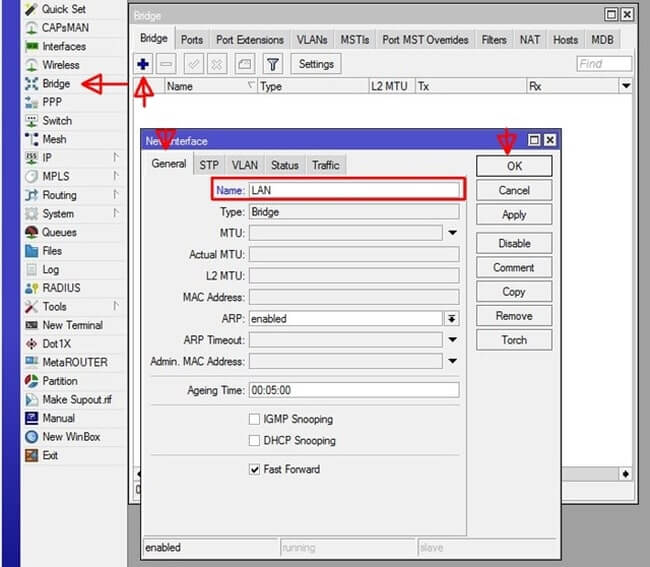

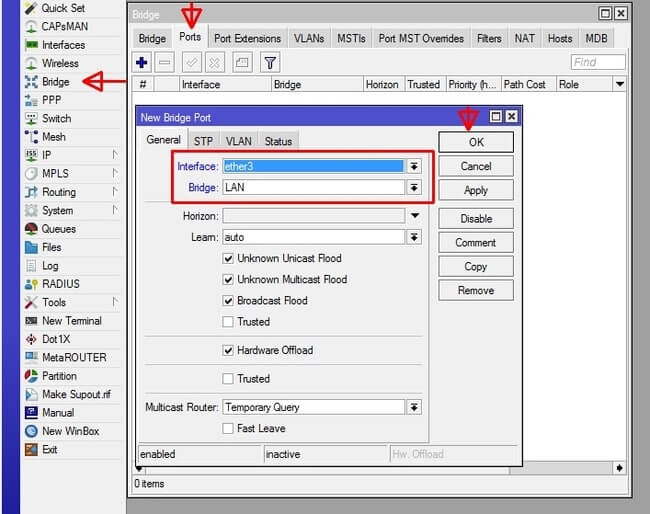

Крок другий. Створення бриджу для локальної мережі

Головне меню - Bridge, натискаємо «+» створюємо bridge з назвою LAN та додаємо всі порти що до цього бриджу (у прикладі це - ether3, ether4 і ether5)

Крок 2.1 - Створення бриджу для локальної мережі

Крок 2.2 - Створення бриджу для локальної мережі

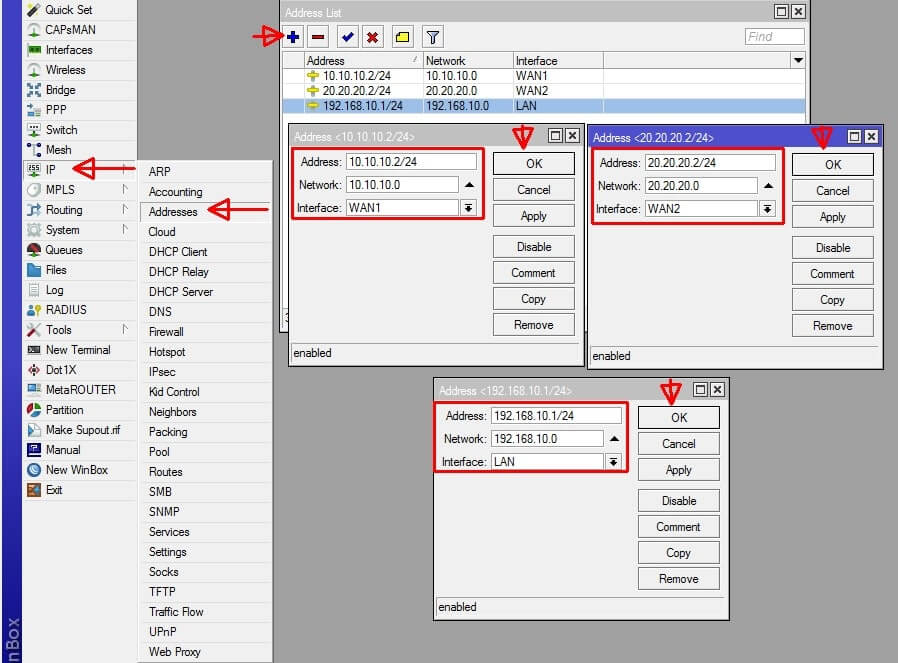

Крок третій. Призначаємо IP адреси мережі

Головне меню - IP - Addresses, натискаємо «+» і призначаємо IP адреси на інтерфейсах (WAN1 - 10.10.10.2/24, WAN2 - 20.20.20.2/24 Для першого та другого провайдера, і LAN - 192.168.10.1/24 для локальної мережі ).

Крок 3 - Призначаємо IP адреси мережі

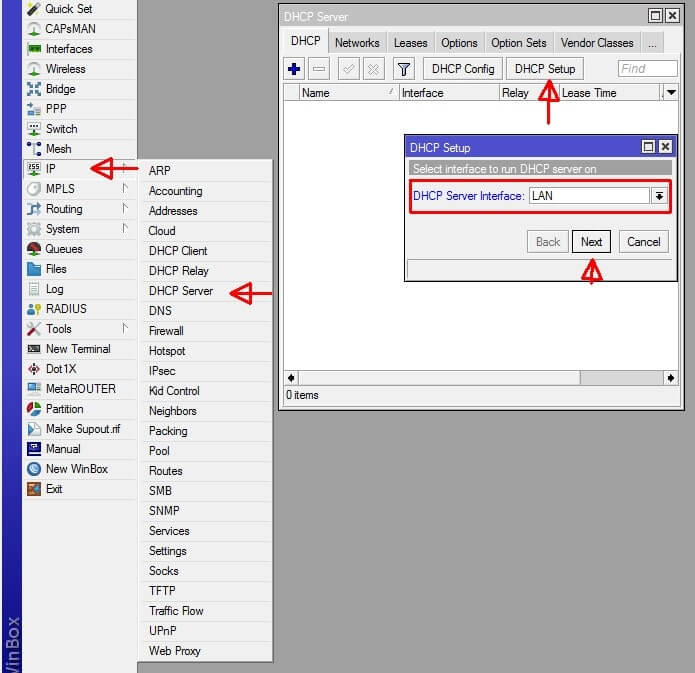

Крок четвертий. Налаштування DHCP сервера для мережі

Даний етап ми не будемо розглядати детально та спростимо задачу створивши DHCP сервер автоматично. Головне меню - IP - DHCP Server, натискаємо кнопку DHCP Setup та вказуємо інтерфейс LAN, натискаємо кнопку Next доки з’явиться напис про вдале завершення налаштування.

Крок 4 - Налаштування DHCP сервера для мережі

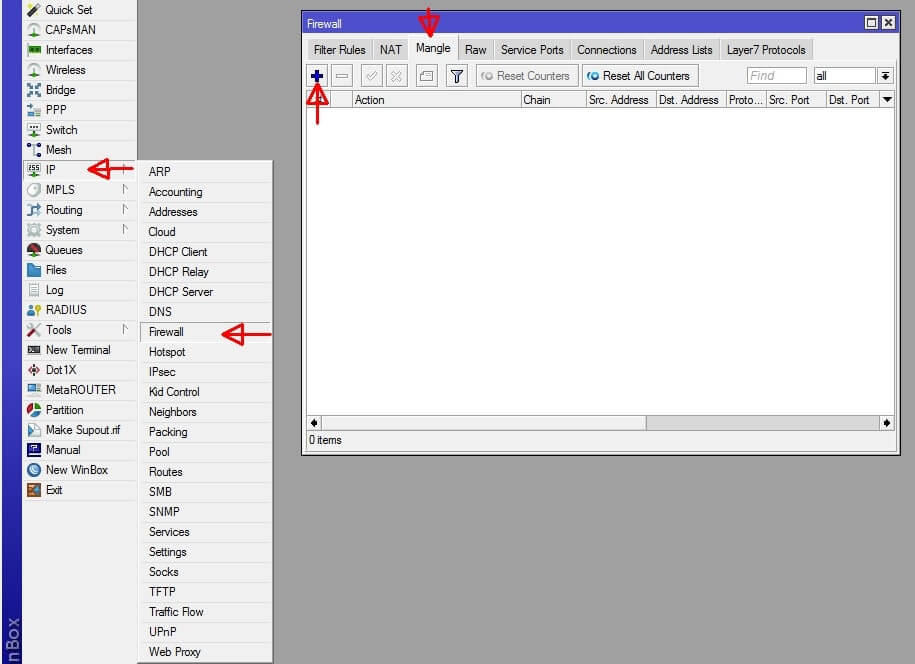

Крок п'ятий. Створюємо правила для маршрутизації трафіку

Головне меню - IP - Firewall, вкладка Mangle натискаємо «+» і створюємо два ланцюжки правил, для першого та для другого провайдера:

- Вкладка General: Chain - prerouting, Destination Address - 10.10.10.0/24, Incoming interface - LAN. Вкладка Action: Action - accept і натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Destination Address - 20.20.0 / 24, Incoming interface - LAN. Вкладка Action: Action - accept і натискаємо кнопку «ОК»

Крок 5 - Створюємо правила для маршрутизації трафіку

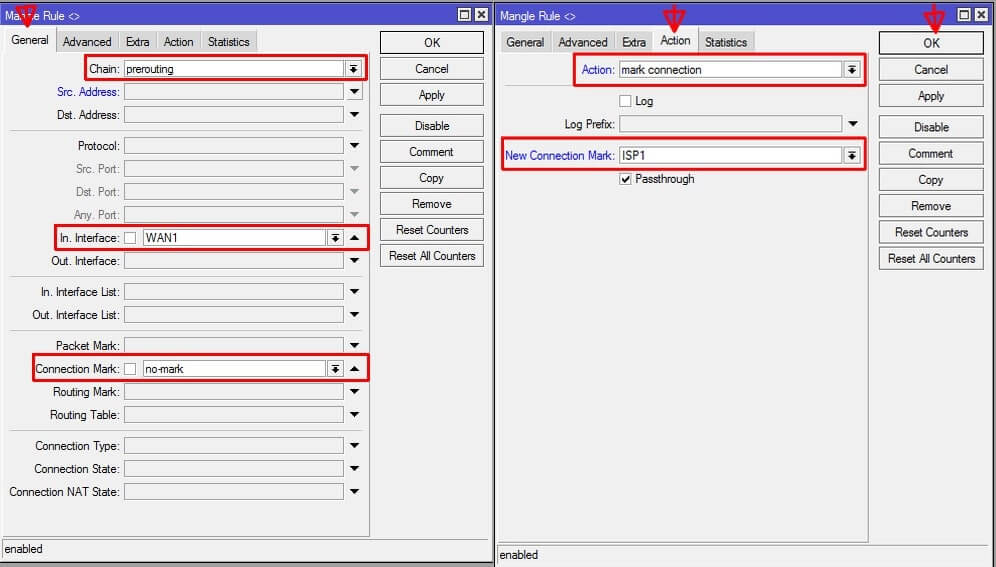

Крок шостий. Маркуємо вхідний та вихідний трафік

Після того як ми створили правила маршрутизації, потрібно позначити вхідний та вихідний трафік, для того щоб запити йшли та надходили через певного провайдера. Головне меню - IP - Firewall, вкладка Mangle натискаємо «+» і створюємо два ланцюжки правил для маркування пакетів для першого та другого провайдера.

Маркування вхідного трафіку:

- Вкладка General: Chain - prerouting, Incoming interface - WAN1, Connection Mark - no-mark. Вкладка Action: Action - mark connection, New Connection Mark - ISP1 (ім'я можна поставити будь-яке за необхідністю, у прикладі використовуємо ISP1 і ISP2 для першого та другого провайдера відповідно і натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface - WAN2, Connection Mark - no-mark. Вкладка Action: Action - mark connection, New Connection Mark - ISP2 і натискаємо кнопку «ОК»

Крок 6.1 - Маркування вхідного трафіку

Маркування вихідного трафіку:

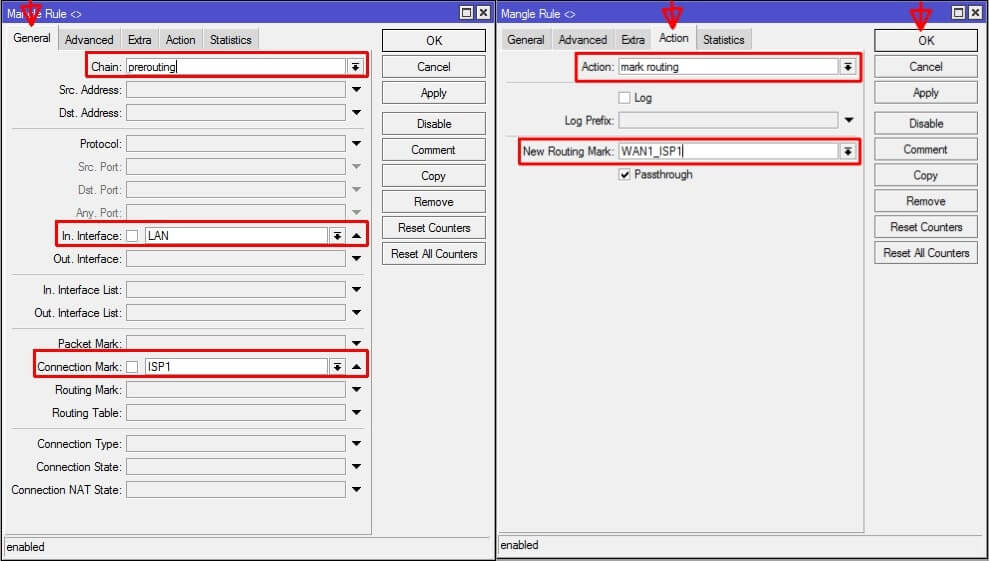

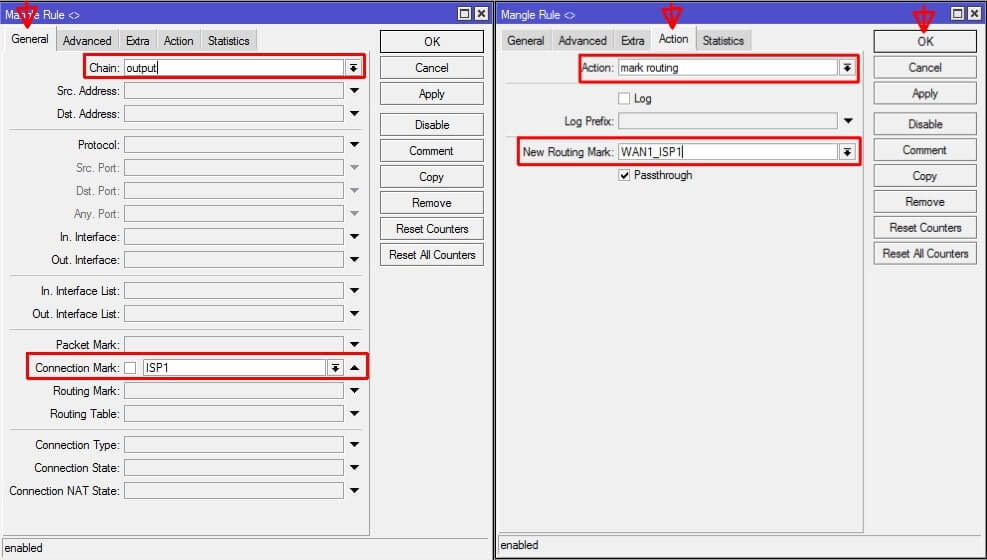

- Вкладка General: Chain - prerouting, Incoming interface - LAN, Connection Mark - ISP1. Вкладка Action: Action - mark routing, New Routing Mark - WAN1_ISP1, натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface - LAN, Connection Mark - ISP2. Вкладка Action: Action - mark routing, New Routing Mark - WAN2_ISP2, натискаємо кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark - ISP1. Вкладка Action: Action - mark routing, New Routing Mark - WAN1_ISP1, натискаємо кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark - ISP2. Вкладка Action: Action - mark routing, New Routing Mark - WAN2_ISP2, натискаємо кнопку «ОК»

Крок 6.2.1 - Маркування вихідного трафіку

Крок 6.2.2 - Маркування вихідного трафіку

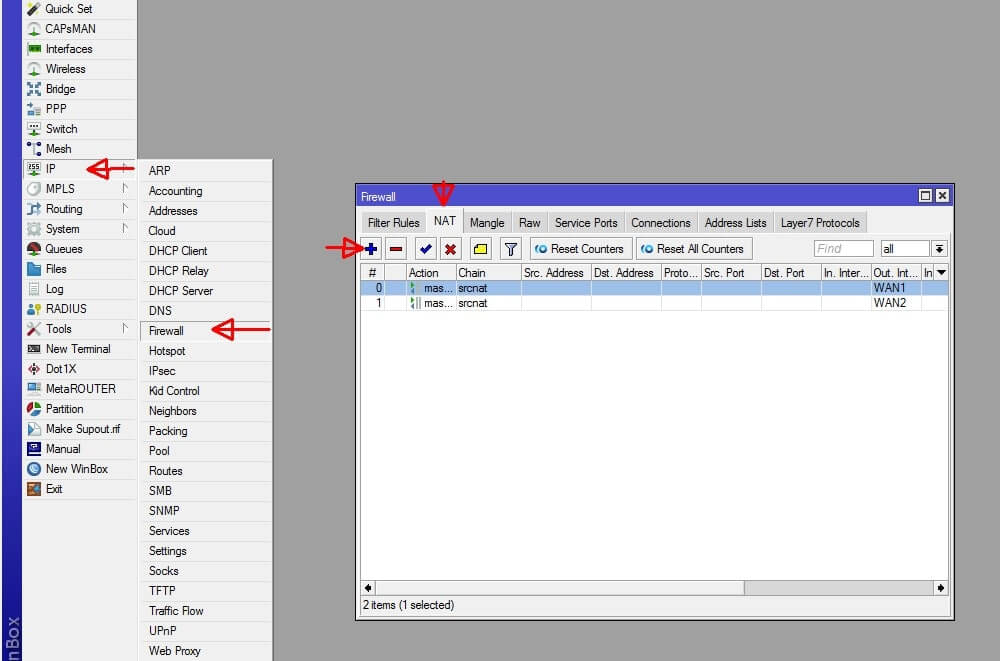

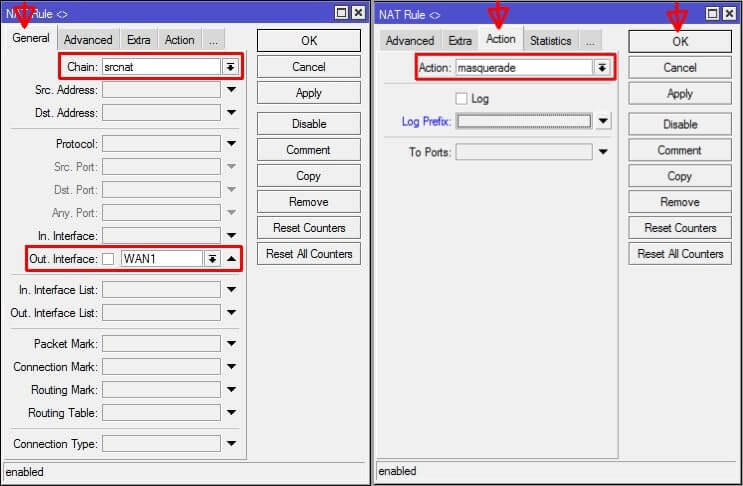

Крок сьомий. Створюємо правила NAT для кожного з провайдерів

Головне меню - IP - Firewall, вкладка NAT, натискаємо «+» та створюємо правило:

- Вкладка General: Chain - scrnat, Out Interface - WAN1. Вкладка Action: Action - masquerade, і натискаємо кнопку «ОК»

- Вкладка General: Chain - scrnat, Out Interface - WAN2. Вкладка Action: Action - masquerade, і натискаємо кнопку «ОК»

Крок 7.1 - Створюємо правила NAT для кожного з провайдерів

Крок 7.2 - Створюємо правила NAT для кожного з провайдерів

Крок восьмий. Прописуємо шляхи маршрутизації

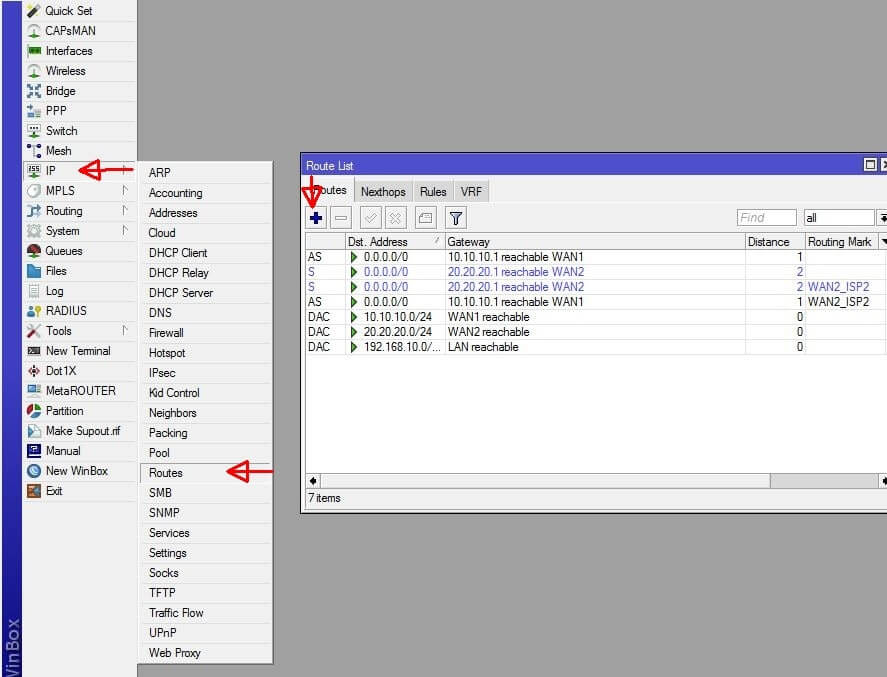

В останню чергу пропишемо шляхи маршрутизації. Головне меню - IP - Routes, натискаємо «+» та створюємо правила:

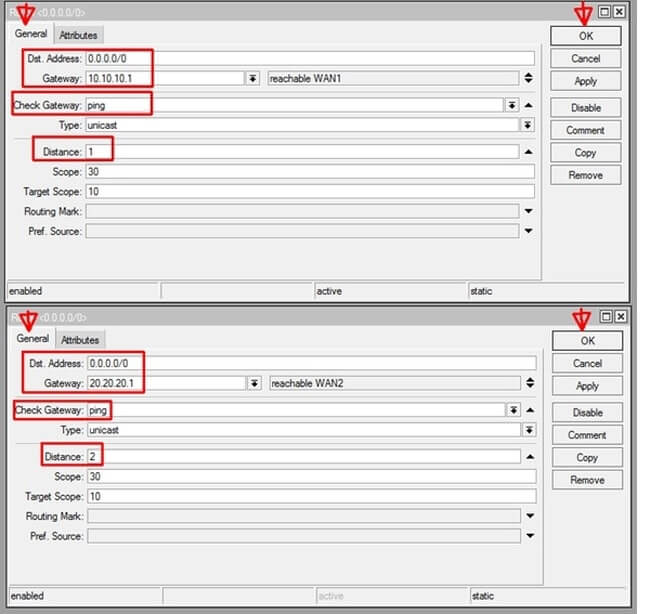

Маршрути окремо для кожного з провайдерів

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 10.10.10.1, Check Gateway - ping (ця опція дозволяє відстежувати активність маршруту, у разі падіння каналу трафік буде перенаправлений через іншого провайдера), Distance - 1, і натискаємо кнопку « ОК »

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 20.20.20.1, Check Gateway - ping (ця опція дозволяє відстежувати активність маршруту, в разі падіння каналу трафік буде перенаправлений через іншого провайдера), Distance - 2, і натискаємо кнопку « ОК »

Крок 8.1 - Прописуємо шляхи маршрутизації

Крок 8.2 - Прописуємо шляхи маршрутизації

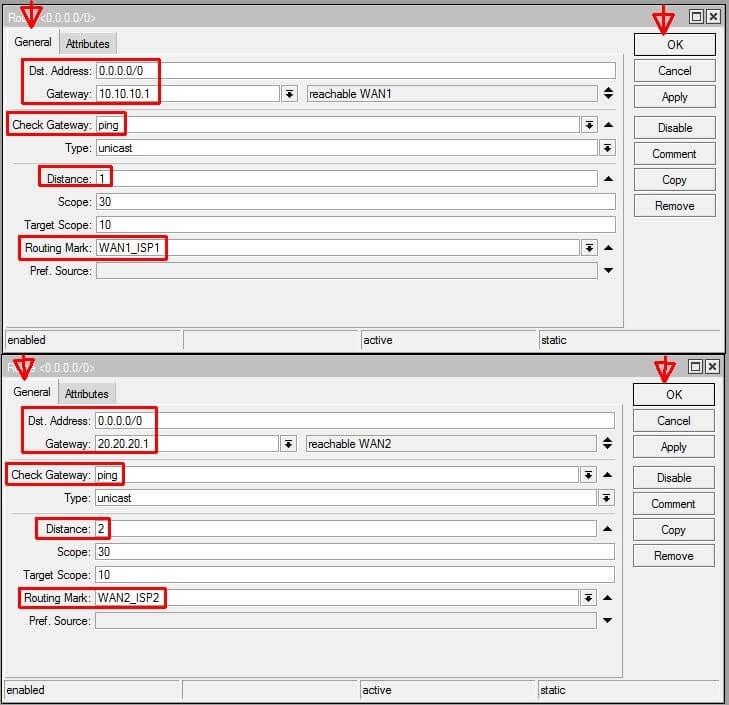

Маршрути для промаркованого трафіку:

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 10.10.10.1, Check Gateway - ping, Distance - 1, Routing Mark - WAN1_ISP1, і натискаємо кнопку «ОК»

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 20.20.20.1, Check Gateway - ping, Distance - 2, Routing Mark - WAN2_ISP2, і натискаємо кнопку «ОК»

Крок 8.3 - Маршрути для промаркованого трафіку

Після виконання усіх кроків маршрутизатор буде налаштований. У даному прикладі були використані статичні адреси інтернет провайдерів, але так само можна використовувати динамічні адреси, якщо адреси змінюються у межах одного шлюзу.

P.S. Не забуваємо прописати DNS адресу (Головне меню - IP - DNS)

Інформацію було взято з сайту https://deps.ua/

==========================================================================

Шаг первый. Подготовка интерфейсов

Главное меню – Interface, выбираем порт, в который будет подключен первый провайдер (в нашем случае это порт ether1). Заходим на порт вкладка «General» и даем имя (в нашем случае WAN1) нажимаем ОК. Те же шаги повторяем для подключения второго провайдера используя порт ether2.

Шаг второй. Создание бриджа для локальной сети

Главное меню – Bridge, нажимаем «+» создаем bridge с названием LAN и добавляем все оставшиеся порты в этот бридж (в примере это - ether3, ether4 и ether5)

Шаг третий. Назначаем IP адреса сети

Главное меню – IP – Addresses, нажимаем «+» и назначаем IP адреса на интерфейсах (WAN1 - 10.10.10.2/24, WAN2 – 20.20.20.2/24 Для первого и второго провайдера, и LAN - 192.168.10.1/24 для локальной сети).

Шаг 3 - Назначаем IP адреса сети

Шаг 3 - Назначаем IP адреса сети

Шаг четвертый. Настройка DHCP сервера для сети

Данный этап мы не будем рассматривать подробно и упростим задачу создай DHCP сервер автоматически. Главное меню – IP – DHCP Server, нажимаем кнопку DHCP Setup и указываем интерфейс LAN, нажимаем кнопку Next до появления надписи о удачном завершении настройки.

Шаг пятый. Создаем правила для маршрутизации трафика

Главное меню – IP – Firewall, вкладка Mangle нажимаем «+» и создаем две цепочки правил, для первого и для второго провайдера:

- Вкладка General: Chain - prerouting, Destination Address - 10.10.10.0/24, Incoming interface – LAN. Вкладка Action: Action – accept и нажимаем кнопку «ОК»

- Вкладка General: Chain - prerouting, Destination Address – 20.20.0/24, Incoming interface – LAN. Вкладка Action: Action – accept и нажимаем кнопку «ОК»

Шаг шестой. Помечаем входящий и исходящий трафик

После того как мы создали правила маршрутизации, нужно пометить входящий и исходящий трафик, для того что бы запросы уходили и приходили через определенного провайдера. Главное меню – IP – Firewall, вкладка Mangle нажимаем «+» и создаем две цепочки правил для маркировки пакетов для первого и второго провайдера.

Маркировка входящего трафика:

- Вкладка General: Chain - prerouting, Incoming interface – WAN1, Connection Mark – no-mark. Вкладка Action: Action – mark connection, New Connection Mark – ISP1 (имя можно задать любое по не обходимости, в примере будет использоваться ISP1 и ISP2 для первого и второго провайдера соответственно и нажимаем кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface – WAN2, Connection Mark – no-mark. Вкладка Action: Action – mark connection, New Connection Mark – ISP2 и нажимаем кнопку «ОК»

Маркировка исходящего трафика:

- Вкладка General: Chain - prerouting, Incoming interface – LAN, Connection Mark – ISP1. Вкладка Action: Action – mark routing, New Routing Mark – WAN1_ISP1, нажимаем кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface – LAN, Connection Mark – ISP2. Вкладка Action: Action – mark routing, New Routing Mark – WAN2_ISP2, нажимаем кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark – ISP1. Вкладка Action: Action – mark routing, New Routing Mark – WAN1_ISP1, нажимаем кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark – ISP2. Вкладка Action: Action – mark routing, New Routing Mark – WAN2_ISP2, нажимаем кнопку «ОК»

Шаг седьмой. Создаем правила NAT для каждого из провайдеров

Главное меню – IP – Firewall, вкладка NAT, нажимаем «+» и создаем правило:

- Вкладка General: Chain - scrnat, Out Interface – WAN1. Вкладка Action: Action – masquerade, и нажимаем кнопку «ОК»

- Вкладка General: Chain - scrnat, Out Interface – WAN2. Вкладка Action: Action – masquerade, и нажимаем кнопку «ОК»

Шаг восьмой. Прописываем пути маршрутизации

Последним этапом пропишем пути маршрутизации. Главное меню – IP – Routes, нажимаем «+» и создаем правила:

Маршруты отдельно для каждого из провайдеров

- Вкладка General: Destination Address – 0.0.0.0/0, Gateway – 10.10.10.1, Check Gateway – ping (эта опция позволяет отслеживать активность маршрута, в случае падения канала трафик будет перенаправлен через второго провайдера), Distance – 1, и нажимаем кнопку «ОК»

- Вкладка General: Destination Address – 0.0.0.0/0, Gateway – 20.20.20.1, Check Gateway – ping (эта опция позволяет отслеживать активность маршрута, в случае падения канала трафик будет перенаправлен через второго провайдера), Distance – 2, и нажимаем кнопку «ОК»

Маршруты для промаркированного трафика:

- Вкладка General: Destination Address – 0.0.0.0/0, Gateway – 10.10.10.1, Check Gateway – ping, Distance – 1, Routing Mark – WAN1_ISP1, и нажимаем кнопку «ОК»

- Вкладка General: Destination Address – 0.0.0.0/0, Gateway – 20.20.20.1, Check Gateway – ping, Distance – 2, Routing Mark – WAN2_ISP2, и нажимаем кнопку «ОК»

После выполнения всех шагов маршрутизатор будет настроен. В данном примере были использованы статические адреса интернет провайдеров, но также можно использовать динамические адреса, если адреса меняться в пределах одного шлюза.

P.S. Не забываем провисать DNS адрес (Главное меню – IP - DNS)

Информация взята с сайта https://deps.ua/